Nos últimos dois meses, a Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point® Software Technologies Ltd. (NASDAQ: CHKP), uma fornecedora líder de soluções de cibersegurança global, acompanha atividade de um agente de ameaças sediado na China que visa entidades de política externa e interna, bem como embaixadas, na Europa.

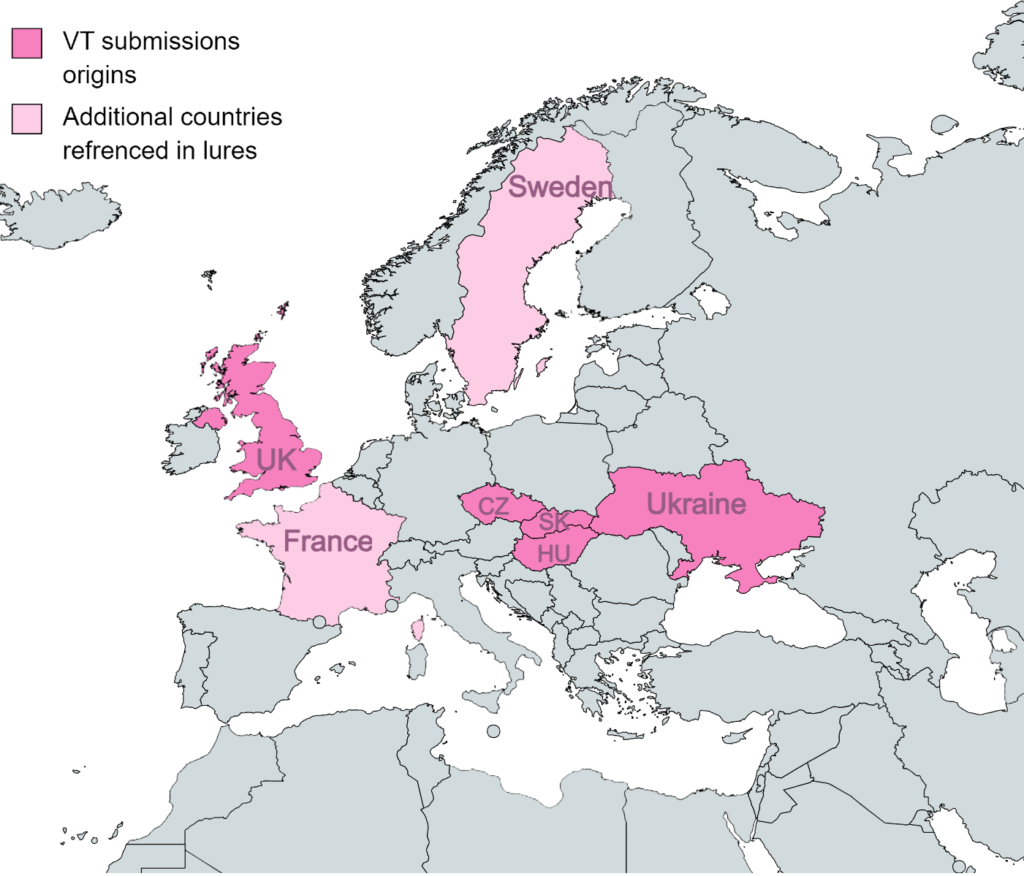

Combinado com a atividade de outros grupos sediados na China, anteriormente relatado pela Check Point Research, isto representa uma tendência maior no ecossistema chinês, apontando para uma mudança de alvo em direção a entidades europeias, com enfoque na sua política externa. Nesta campanha, além do Reino Unido, a maioria dos países visados são do Leste Europeu, como a República Tcheca, a Eslováquia e a Hungria, e, de acordo com a avaliação da CPR, o objetivo da campanha é obter informações sensíveis sobre as políticas externas desses países.

A atividade descrita neste relatório utiliza a técnica de intrusão de contrabando (Smuggling) de HTML para atingir entidades políticas externas na Europa, concentrando-se na Europa Oriental. O contrabando de HTML é uma técnica na qual os atacantes ocultam cargas maliciosas dentro de documentos HTML.

Esta campanha específica está ativa desde, pelo menos, dezembro de 2022, e é provavelmente uma continuação direta de uma campanha anteriormente comunicada atribuída à RedDelta (e, em certa medida, ao grupo Mustang Panda).

A campanha utiliza novos métodos de entrega para implementar (principalmente – contrabando de HTML) uma nova variante do PlugX, normalmente associada a uma grande variedade de atacantes chineses. Embora a carga em si seja semelhante à encontrada nas variantes mais antigas do PlugX, os seus métodos de entrega resultam em baixas taxas de detecção e evasões “bem-sucedidas”, o que, até recentemente, ajudou a campanha a passar despercebida.

A forma como o contrabando de HTML é utilizado na campanha de e-mail SmugX resulta no download de um arquivo JavaScript ou ZIP. Isto leva a uma longa cadeia de infecção que resulta na infecção PlugX da vítima.

Atração e Alvo

Os temas usados para atrair os alvos identificados pela equipe da CPR estão fortemente centrados nas políticas internas e externas europeias – entidades governamentais – e foram utilizados para visar, sobretudo, entidades governamentais da Europa Central e Oriental. No entanto, outros países da Europa Ocidental também foram referidos.

A maioria dos documentos continha conteúdo de caráter diplomático. Em mais de um caso, o conteúdo estava diretamente relacionado com a China e os direitos humanos naquele país.

Além disso, os próprios nomes dos arquivos armazenados sugerem fortemente que as vítimas visadas eram diplomatas e funcionários públicos dessas entidades governamentais. Eis alguns exemplos dos nomes identificados pela CPR:

- “Draft Prague Process Action”

- “2262_3_PrepCom_Proposal_next_meeting_26_April”

- “Comments FRANCE – EU-CELAC Summit – May 4”

- “202305 Indicative Planning RELEX”

- “China prende dois advogados de direitos humanos por subversão”

Nesta pesquisa, a equipe da CPR analisou uma campanha recente que destaca a mudança da APT chinesa para o ataque persistente a entidades governamentais europeias. Os pesquisadores identificaram várias cadeias de infecção que utilizam a técnica de contrabando de HTML que leva à implementação da carga útil do PlugX.

A campanha, denominada “SmugX”, faz parte de uma tendência mais ampla que a CPR está analisando de agentes de ameaças chineses mudando o seu foco para entidades europeias, em particular as governamentais.