A equipe de pesquisa da Check Point Research (CPR), uma divisão de inteligência de ameaças da Check Point® Software Technologies Ltd. (NASDAQ: CHKP), uma renomada fornecedora global de soluções de cibersegurança, tem vindo a observar nos últimos meses um aumento na tendência dos hackers em utilizar serviços legítimos para fins ilegítimos.

“Por que essa tendência está crescendo em popularidade? Basta se inscrever em qualquer ferramenta SaaS popular e é grátis. Essa é a razão. E os hackers são capazes de empregar esses serviços com a legitimidade e a reputação das marcas dessas ferramentas, tornando quase impossível a detecção por parte dos serviços de segurança e dos usuários finais”, explica Jeremy Fuchs, pesquisador e analista de cibersegurança da Check Point Software, responsável pela solução Harmony Email.

Fuchs observa que os pesquisadores continuam identificando o uso de novos serviços e relatam terem observado milhares desses tipos de ataques apenas no último mês. Agora, a ferramenta legítima da Adobe InDesign também está sendo explorada. Os pesquisadores da Check Point Software explicam como os hackers estão aproveitando o Adobe InDesign, uma ferramenta popular para a criação de materiais como folhetos e brochuras, para conduzir campanhas de phishing.

Nesse tipo de ataque de phishing, os atacantes criam conteúdo no Adobe InDesign para distribuir links de phishing:

- Vetor: E-mail

- Tipo: BEC 3.0

- Técnicas: Engenharia Social, Coleta de Credenciais

- Alvo: Qualquer usuário final

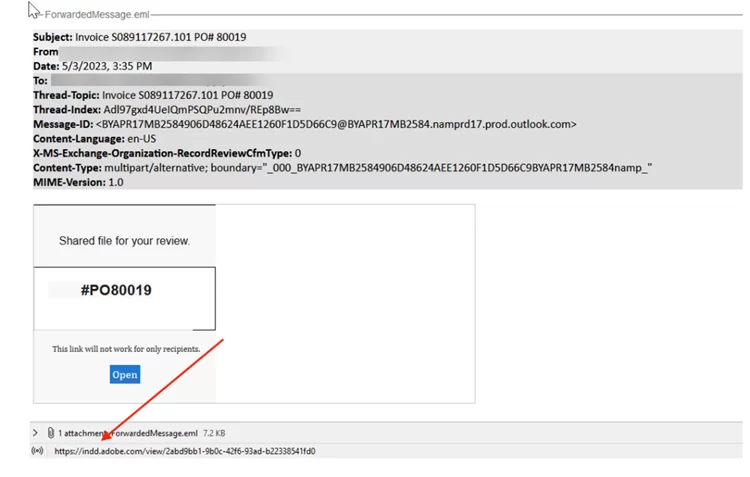

Em um exemplo de e-mail, os pesquisadores identificaram que o início dele parecia ser uma fatura, com a linha de assunto contendo um número de fatura e um número de pedido. No entanto, o link – Indd[.]adobe[.]com – direcionava para a versão baseada em nuvem do Adobe InDesign. Nessa plataforma, qualquer pessoa pode criar diversos tipos de documentos, desde faturas padrão até documentos mais complexos. No exemplo em questão, em vez de uma fatura ou pedido de compra, havia um documento malicioso.

Como o link em si é legítimo, os scanners de link não identificam nada de errado. Mesmo que possa parecer estranho receber um extrato ou fatura via InDesign, a Adobe é uma marca genuína. Assim, passar o mouse sobre o link não revela nada suspeito.

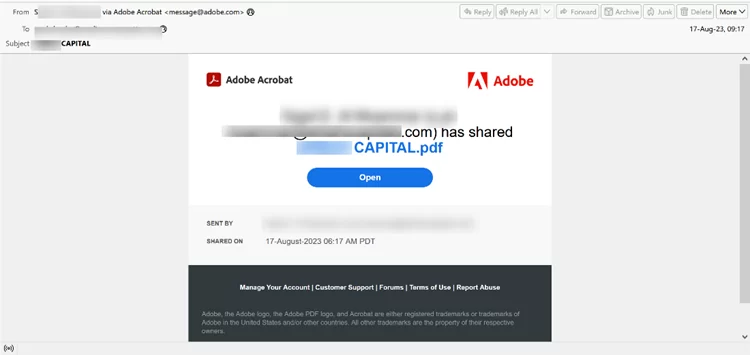

Em outro exemplo de e-mail, os pesquisadores notaram que a mensagem foi enviada diretamente da Adobe (message[@]adobe[.]com) e continha um arquivo PDF compartilhado com um link para uma página da Adobe.

Esses ataques complicam muito a detecção típica de ameaças cibernéticas. Verificar o link clicando nele não é eficaz, pois o remetente é legítimo. Isso torna extremamente desafiador até mesmo para usuários altamente treinados identificar esses ataques.

detecção típica de ameaças cibernéticas. Verificar o link clicando nele não é eficaz, pois o remetente é legítimo. Isso torna extremamente desafiador até mesmo para usuários altamente treinados identificar esses ataques.

O BEC 3.0 se destaca pela velocidade de execução. Em vez de gastar semanas ou meses planejando o ataque perfeito no momento ideal, os ataques BEC 3.0 contam com ferramentas fáceis de usar que podem criar documentos autênticos com links ou mensagens de phishing incorporados.

Esses ataques exploram uma ferramenta popular e fácil de usar como o Adobe InDesign. O InDesign é amplamente utilizado para criar materiais como folhetos, jornais, guias e muito mais. A utilização desses documentos para criar páginas de phishing enviadas aos usuários finais simplifica o trabalho dos hackers, já que o link é legítimo e passa despercebido pelos scanners convencionais e pelos próprios usuários.

Interromper esses ataques é como uma partida de gato e rato. Os atacantes encontram o que funciona e continuarão assim até que os serviços de segurança encontrem uma maneira confiável de impedi-los. Até o momento, o BEC 3.0 tem se mostrado um desafio para a maioria dos serviços de segurança e, enquanto isso persistir, os hackers continuarão a explorar essa abordagem.

Melhores práticas: orientações e recomendações

Para se proteger contra esses ataques, os profissionais de segurança precisam:

- Implementar soluções de segurança que utilizem IA para analisar diversos indicadores de phishing.

- Implementar uma segurança abrangente que também seja capaz de digitalizar documentos e arquivos.

- Implementar uma proteção de URL robusta que verifique e emule páginas da web.