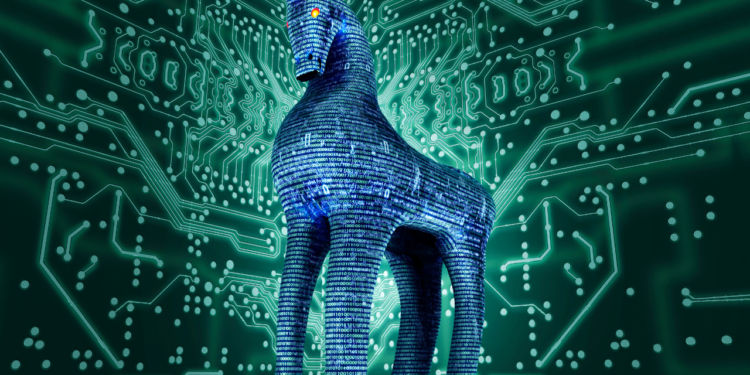

Os pesquisadores da Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point® Software Technologies Ltd. (NASDAQ: CHKP), uma fornecedora líder de soluções de cibersegurança global, alertam que uma versão ‘trojanizada’ do 3CXDesktopApp, o cliente de desktop para o sistema de Voz sobre IP (VoIP) da 3CX (a ferramenta de comunicação 3CX Desktop App conta com 12 milhões de usuários no mundo), está sendo baixada para os computadores de seus clientes globalmente.

Segundo os pesquisadores, esta versão inclui um arquivo malicioso de biblioteca dinâmica (DLL) que substitui parte do programa original. Assim, quando o aplicativo 3CXDesktopApp é carregado, esse cavalo de Troia executa a DLL maliciosa como parte de seu procedimento de instalação. Ou seja, essa violação faz com que uma versão “trojanizada” do aplicativo seja baixada na máquina da vítima, transformando o aplicativo VoIP em um malware completo que sinaliza para servidores remotos e pode executar malware de segundo estágio.

Lotem Finkelstein, diretor de Inteligência de Ameaças & Pesquisa da Check Point Software explica que este é um ataque clássico da cadeia de suprimentos, projetado para explorar relações de confiança entre uma organização e partes externas, incluindo parcerias com fornecedores ou o uso de um software de terceiros do qual a maioria das empresas depende de alguma forma. “Este incidente é um lembrete do quão crítico é que façamos nossa devida diligência em termos de processo de apuração com quem conduzimos negócios. Simplesmente fazer a pergunta ‘o que você está fazendo para manter sua empresa segura’ pode limitar o risco para sua empresa, pois os atacantes comprometerão uma organização e, em seguida, subirão na cadeia de suprimentos.”

A metodologia usada identifica-se, então, com os clássicos ataques à cadeia de suprimentos, em que não é possível detectar o momento em que essas linhas são escritas no código fonte do 3CXDesktopApp. Isso porque, para combater soluções sofisticadas de cibersegurança, os cibercriminosos estão desenvolvendo e refinando suas técnicas de ataque, que dependem cada vez menos do uso de malware customizado e passam a utilizar ferramentas sem assinatura.

Para fazer isso, eles usam funcionalidades e ferramentas integradas do sistema operacional, que já estão instaladas nos sistemas de destino, e aproveitam outros programas populares de gerenciamento de TI que são menos propensos a levantar suspeitas quando detectados, bem como programas comerciais de pentesting prontos para uso e ferramentas Red Team.

“Embora este não seja um fenômeno novo, o que antes era raro e exclusivo para atacantes sofisticados, agora se tornou uma técnica amplamente adotada por todos os agentes de ameaças. Olhando para o futuro, é importante priorizarmos uma abordagem de segurança consolidada, abrangente e colaborativa que mantenha nossas redes protegidas contra o cenário cibernético em constante mudança”, recomenda Finkelstein.

Proteção XDR/XPR

Para lidar com esses tipos de ameaças, os fornecedores de segurança investem recursos substanciais na pesquisa e mapeamento de tipos e famílias de malware e sua atribuição a agentes de ameaças específicos e campanhas associadas, ao mesmo tempo em que identificam TTPs (Técnicas, Táticas e Procedimentos) que informam a política de segurança correta e ciclos de segurança. A tarefa básica das soluções de segurança cibernética é reconhecer ferramentas e comportamentos maliciosos antes que esses agentes externos possam atacar.

Os ataques à cadeia de suprimentos são uma das formas de ataque mais complexas. Os fornecedores de segurança não podem confiar apenas em soluções baseadas em reputação ou em camadas únicas. Eles precisam questionar a atividade vista na rede, endpoints, servidores e conectar os pontos. “As soluções XDR/XPR foram projetadas para fornecer prevenção abrangente contra ameaças, de modo a bloquear imediatamente as ciberameaças originadas de qualquer lugar no ambiente e evitar que elas afetem a organização, interrompendo automaticamente a propagação nos ambientes afetados, ao mesmo tempo em que fornece análises forenses claras do incidente”, afirma Lotem Finkelstein.